25 Mayıs 2020 tarihinde George Floyd isimli kişinin Amerika’nın Minneapolis kentinde polis tarafından orantısız güç kullanılarak öldürülmesi ile başlayan isyan olaylarından sonra uzun süredir sessizliğini koruyan ünlü hacker grubu #Anonymous tarafından bir uyarı videosu yayınlandı.

https://twitter.com/srkntnyldz/status/1267031275690483716 Türkçe altyazılı olarak video’yu buradan izleyebilirsiniz.

Video’da polisin eski suçlarının örtbas edildiği gibi bu suçun da örtbas edileceğini düşündüklerini, bu sebeple polis örgütüne güvenmediklerini ve kendilerini beklemelerini iletiyorlar!

Video yayınlandıktan sonra devlet kurumlarının sitelerine siber ataklar düzenlemeye başladıkları haberleri sosyal medyadan gelmeye başlamıştı, yapılan saldırıların bir kısmında şimdiden başarılı oldukları belli oldu ve dün, 31 Mayıs, Pazar günü Minnepolis Polis Departmanı’nın internet sitesi Anonymous tarafından erişime kapatıldı. (İlgili tweet aşağıda)

Aynı gün, Anonymous grubu ele geçirdikleri 798 adet hesaba ait kullanıcı adı / e-posta ve şifrelerini internet üzerinden paylaşıma açtılar.

Bu yazının amacı, paylaşılan parolalardan yola çıkarak bir güvenlik analizi yapmak ve Amerika’daki polis kuvvetleri veya devlet kurumlarındaki güvenli seviyesini anlamaya çalışmaktır.

Tablo 1: Açığa çıkmış parolaların güvenlik analizi

| Domain Adı | ci.minneapolis.mn.us |

| Kullanıcı Adı | E-Posta Adresi |

| Toplam Hesap | 798 Adet |

| En kısa parola | 2 Karakter |

| En Uzun Parola | 18 Karakter |

| En Basit Parola | 123456 |

| En Çok Kullanılan 10 Parola içinde olan parolalar | 123456, qwerty, password |

| Kompleks Parola Zorunluluğu | Hayır, bulunmuyor. Sadece harf veya rakam verilebiliyor |

| Parola Uzunluğu Alt Sınırı | 2 Karakter |

| Şifresi boş olan hesap sayısı | 3 adet |

| Şifre alanında e-mail adresi olan hesap sayısı | 3 Adet |

| Çift yazılmış e-posta adresi | 109 Adet |

| Tekil e-posta adresi | 689 |

| Alan Adının Durumu | Erişime Kapalı (1 Haziran 2020) |

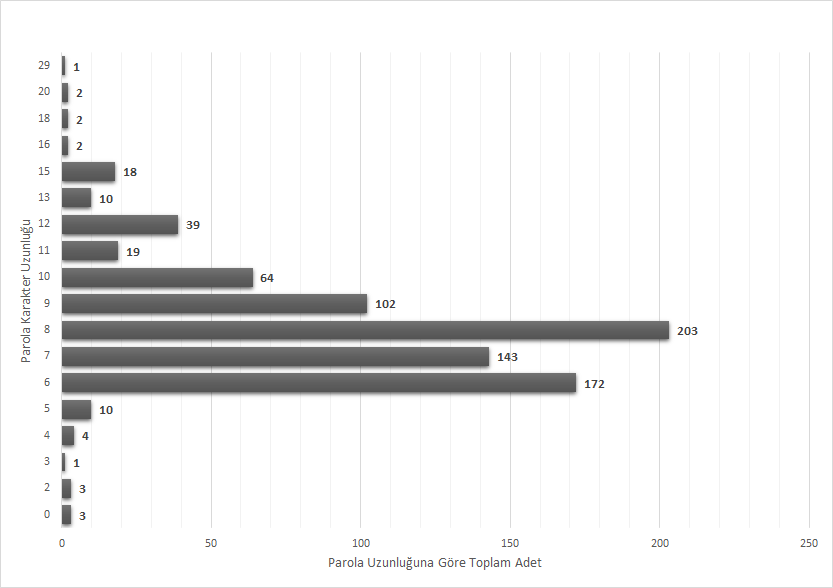

Resim 1: Karakter sayısına göre parolaların dağılım adetleri

Tablo 1’de yer alan bilgilerden sıfır (0), 20 ve 29 karakter uzunluğundaki parolalar tablolara yanlış olarak işlenmiş olduğu düşünülmektedir. 20 ve 29 karakterlik parola bilgileri e-posta adreslerini barındırmaktadır.

Sonuç ve Değerlendirme

Ortaya çıkmış parolaların analizine göre;

- Kimlik yönetimi ile ilgili bir politikaları bulunmamaktadır,

- Windows Active Directory veya benzeri bir merkezi kimlik yönetimi uygulaması kullanılıyor ise burada “group policy” ayarlarının güvenliği sağlayacak şekilde yapılandırılmadığı tam tersine varsayılan ayarlar ile geldi ise buradaki parola politikasının gevşetildiği,

- Kurum içindeki bilgi güvenliği farkındalığının düşük seviyede olduğu

- Kurum içinde bilgi güvenliği konusu ile ilgilenen atanmış bir yetkili olmadığı,

- Kurum içinde iç denetim veya iç kontrol gibi birimlerin yer almadığı,

- Kurum’un NIST tarafından yayınlanmış ve merkezi hükümet tarafından uygulanması istenen güvenlik standartlarının takip edilmediği,

- İnternete açık olan hizmetleri için güvenlik testleri yapılmadığı

- CSIRT – Siber Güvenlik Olay Müdahale ekipleri ve prosedürlerinin bulunmadığı

- İş sürekliliği pratiklerinin tam olarak iş süreçlerine yedirilmediği

- Sorunları çözecek bir BT çalışanının kurumda olmadığı, İnsan Kaynakları güvenliği konusunun yeterince ele alınmadığı

- Web sitelerinin düzenli olarak yedeklenmediği

- Varlık envanterinin sağlıklı alınmadığı, eski veya güncel olmadığı

- Veri güvenliği ile ilgili en iyi uygulamaların takip edilmediği

- Üretim ortamında eski ve destek süresi dolmuş teknoloji kullanıldığı veya düzenli olarak bakımlarının yapılmadığı

- Güvenlik izleme konusunda bir fonksiyon olmadığı veya beklenen seviyede olmadığı

- Kurtarma planlarının BT varlıkları veya BT güvenliğini kapsamadığı

anlaşılmaktadır.